Protección de Dispositivos Móviles

Lorem ipsum dolor sit amet, consectetur adipiscing elit, sed do eiusmod tempor

Protección de

Dispositivos

Móviles

Gestión Dispositivos

Móviles

¿Sabía Usted Qué?

Lorem ipsum dolor sit amet, consectetur adipiscing elit, sed do eiusmod tempor incididunt ut labore et dolore magna aliqua. Ut enim ad minim veniam, quis nostrud exercitation ullamco laboris nisi ut aliquip ex ea commodo consequat. Duis aute irure dolor in reprehenderit in voluptate velit esse cillum dolore eu fugiat nulla pariatur. Excepteur sint occaecat cupidatat non proident, sunt in culpa qui officia deserunt mollit anim id est laborum.

Propuesta de Valor

Los dispositivos móviles se pierden y, a veces, se los roban. Tristemente esto sucede todos los días. Pero cuando esos dispositivos tienen acceso a los sistemas y datos de la organización además de la información personal del usuario, es más que una simple molestia; es un riesgo de seguridad para todos. El servicio de Gestión de Dispositivos de Open IT Networks permite ver y controlar los dispositivos conectados a su sistema, y gestionar su limpieza inmediata ante cualquier novedad.

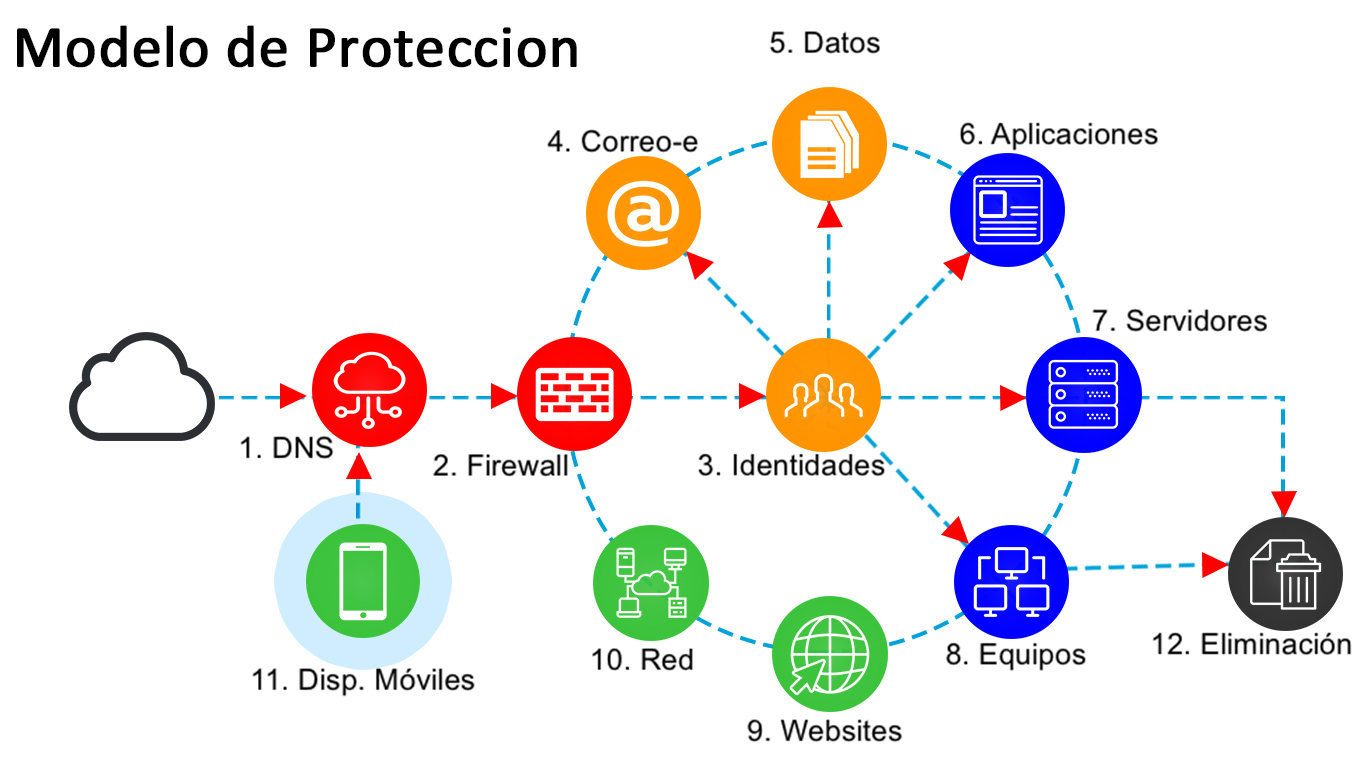

Modelo de Protección

1. Prevención

Análisis inicial de riesgos potenciales e implementación de mecanismos de mitigación, los cuales permiten anticipar la ocurrencia de eventos de seguridad. Estas actividades corresponden a los ajustes mínimos de seguridad que debe contener cada uno de los dispositivos gestionados.

levantamiento de registro de dispositivos activos en funcionamiento, incluyendo marca, modelo, sistema operativo, etc.

3. Detección

Establecimiento de mecanismos de monitorización y vigilancia, los cuales permitan a nuestros administradores ser notificados sobre vulneraciones a la capa de protección, con el propósito de tomar acciones correctivas a la mayor brevedad posible.

Lamentablemente, la única forma de saber si un dispositivo se perdió o fue robado es mediante el aviso del usuario. Tan pronto como nuestra mesa de ayuda es informada acerca de tal evento, se da inicio a las actividades de limpieza y bloqueo del aparato extraviado.

2. Protección

Instalación, configuración, puesta en marcha y administración permanente de los componentes de seguridad orientados a proteger la empresa contra ataques cibernéticos.

Ejecución de actualización de firmware, ocultamiento de SSID y demás actividades asociadas a proteger los dispositivos de red contra vulnerabilidades.

4. Respuesta

Acciones correctivas ejecutadas por los ingenieros de soporte en respuesta a la vulneración de alguno de los componentes de protección establecidos o actualización de componentes de la capa de protección.

Gestión, sin límite de casos, de tickets de soporte por parte de los miembros del equipo de mesa de ayuda -generados tanto de forma automática como de forma manual- ante el surgimiento de cualquier tipo de alerta.

Modelo de Protección

1. Prevención

Análisis inicial de riesgos potenciales e implementación de mecanismos de mitigación, los cuales permiten anticipar la ocurrencia de eventos de seguridad. Estas actividades corresponden a los ajustes mínimos de seguridad que debe contener cada uno de los dispositivos gestionados.

levantamiento de registro de dispositivos activos en funcionamiento, incluyendo marca, modelo, sistema operativo, etc.

2. Protección

Instalación, configuración, puesta en marcha y administración permanente de los componentes de seguridad orientados a proteger la empresa contra ataques cibernéticos.

Ejecución de actualización de firmware, ocultamiento de SSID y demás actividades asociadas a proteger los dispositivos de red contra vulnerabilidades.

3. Detección

Establecimiento de mecanismos de monitorización y vigilancia, los cuales permitan a nuestros administradores ser notificados sobre vulneraciones a la capa de protección, con el propósito de tomar acciones correctivas a la mayor brevedad posible.

Lamentablemente, la única forma de saber si un dispositivo se perdió o fue robado es mediante el aviso del usuario. Tan pronto como nuestra mesa de ayuda es informada acerca de tal evento, se da inicio a las actividades de limpieza y bloqueo del aparato extraviado.

4. Respuesta

Acciones correctivas ejecutadas por los ingenieros de soporte en respuesta a la vulneración de alguno de los componentes de protección establecidos o actualización de componentes de la capa de protección.

Gestión, sin límite de casos, de tickets de soporte por parte de los miembros del equipo de mesa de ayuda -generados tanto de forma automática como de forma manual- ante el surgimiento de cualquier tipo de alerta.

¿Tiene Preguntas?

Nosotros podemos ayudarle

Calle 67 # 8-16. Oficina 304

Calle 67 # 8-16. Oficina 304

+57 315 860-7000

+57 315 860-7000